-

Metasploitable3 : SNMP Vulnerability Attack (Exploit)공부합시다!/모의해킹 2022. 2. 19. 14:20728x90

이전 포스팅에서 어떻게 Metasploitable3의 사용자 계정을 취득했는지 설명을 드리지 않았습니다.

오늘은 바로 그 사용자 계정 취득에 대한 부분에 대해서 포스팅 합니다.

Metasploitable3는 SNMP Service가 동작하고 있음을 취약점 Scanner인 Nessus, Openvas, Nmap등으로 확인이 가능합니다. SNMP의 Community가 기본값인 public로 동작하고 있기 때문입니다.

Kali의 SNMP Attack Tool을 이용해서 Metasploitable의 사용자 계정을 훔쳐오는 과정입니다.

1. SNMP(Simple Network Management Protocol)

1.1. IP 네트워크상의 장치로 부터 정보를 수집, 관리

1.2. 정보를 수정하여 장치의 동작을 변경하는 데 사용

1.3. SNMP를 지원하는 장치 : Router, Switch, Server, Workstation, Print, Modem 등

SNMP 응답 방식출처: https://ko.wikipedia.org/wiki/ 728x902. 취약점 확인

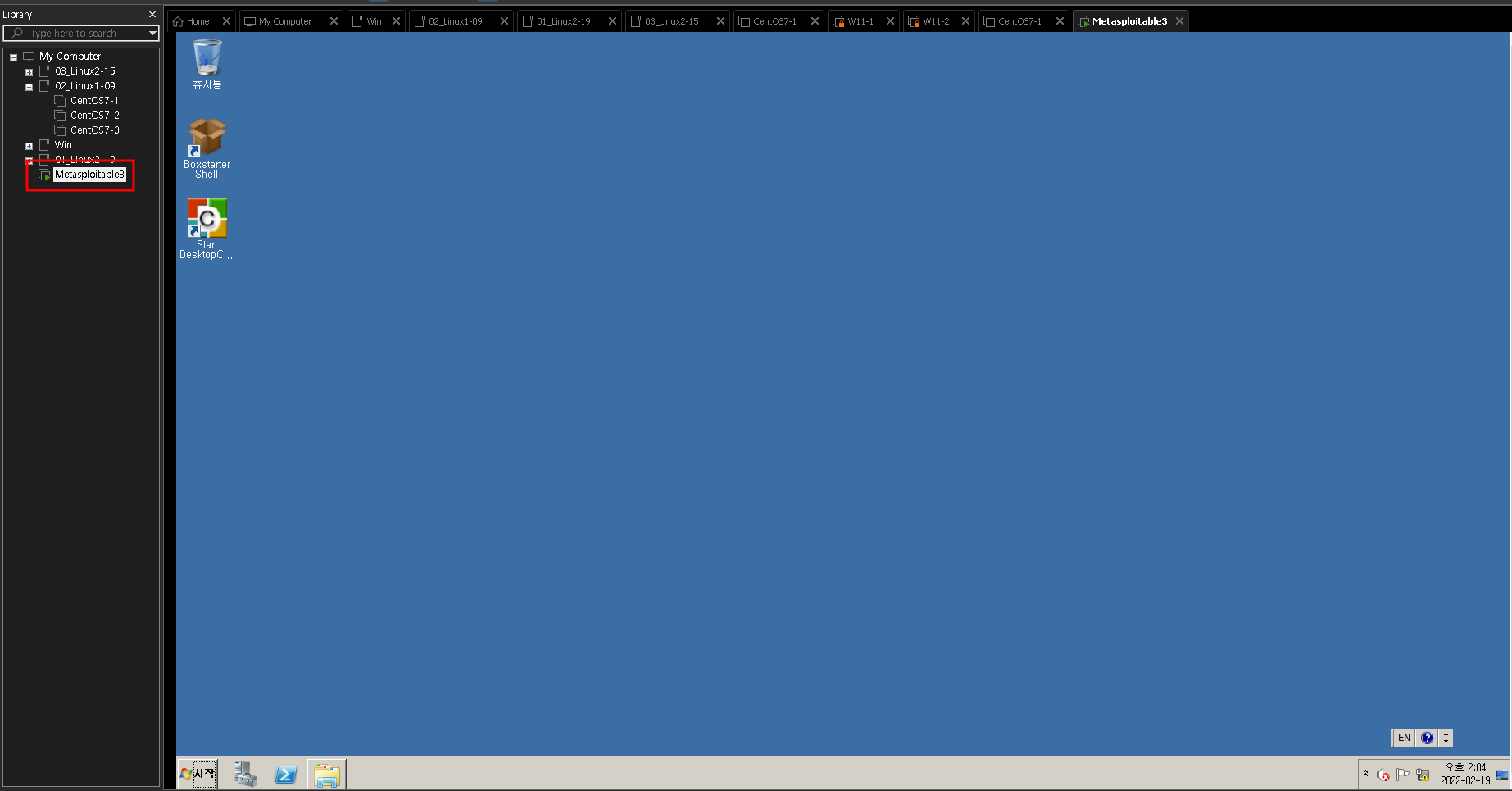

2.1. Metasploitable3 실행

Metasploitable3 2.2. SNMP Service 확인

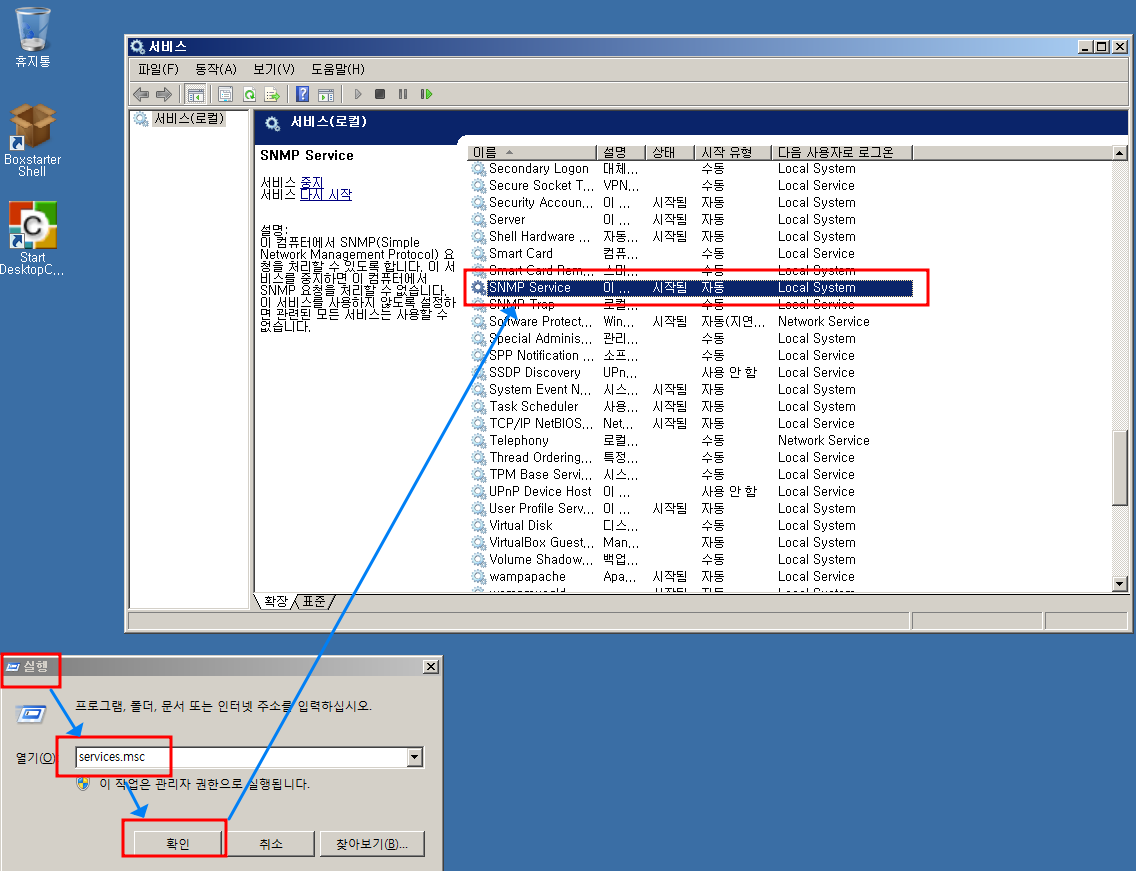

2.2.1. 시작 -> 실행 -> services.msc ( Windows Key+r -> services.msc)

2.2.1. Services Management Console 에서 SNMP 확인

SNMP Service 2.3. 보안탭 이동

2.3.1. SNMP Service 더블 클릭

2.3.2. SNMP Service 속성 창에서 "보안" 탭 클릭

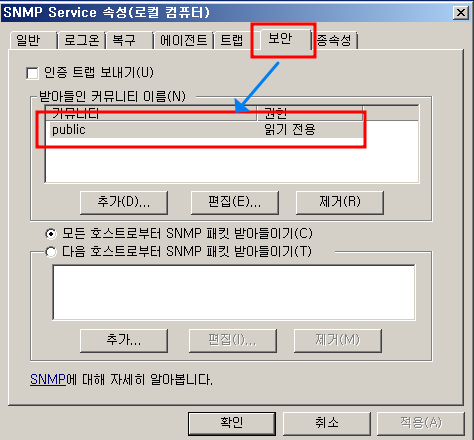

보안 Tap 2.4. Community 이름 확인

2.4.1. "보안"탭 클릭 후 하단의 "받아들인 커뮤니티 이름" 확인

2.4.2. SNMP에서 패스워드 처럼 사용 Community가 기본값인 "public" 설정되어 있음.

2.4.3. 기본 패스워드의 사용은 패스워드가 없는 것과 동일한 취약점

community 확인 3. SNMP Attack

3.1. kali cli에서 snmp-check를 이용한 공격

3.1.1. # snmp-check 1.0.0.11(공격대상 IP : 여기서는 Metasploitable3의 IP임)

3.1.2. 출력되는 정보 중 User accounts가 Metasploitable3에서 사용하는 사용자 계정 정보임.

3.1.3. 계정을 얻었으면 공격의 절반은 성공

3.2. 해당 정보를 이용하여 메모장등에서 user.txt라는 사용자 계정 파일 작성

3.2.1. 이후 공격에 사용할 사용자 계정 파일을 메모장등으로 작성해서 보관

사용자 계정 정보 확인 shodan등에서 IoT장비들의 기본 패스워드 사용으로 인한 피해를 직접적으로 확인할 수 있습니다.

CCTV, WebCam 노출등의 심각한 피해가 발생하니 반드시 기본 패스워드는 변경을 하셔야 조금이나마 안전합니다.

기본에 충실한 것이 최선의 보안으로 가는 길임을 잊지마세요!

Have a nice day!

728x90'공부합시다! > 모의해킹' 카테고리의 다른 글

Metasploitable3 : FTP & SSH Vulnerability Attack (Exploit) (0) 2022.02.16 DNS Cache Poisoning Attack (0) 2022.01.18 DHCP Starvation Attack (0) 2022.01.17 Metasploitable3 설치 : 2022년 1월 14일 작성 (0) 2022.01.14 칼리리눅스 한글, Kali Linux 2021 한글화 (0) 2021.12.17